目次

Scenario:0 はじめに

Windowsの一部のエディションで利用できるBitLockerについて、いろいろ試してみたので、その記録です。

BitLockerとは

そもそも、BitLocker とは、Windows Vista から搭載されたドライブ(ボリューム)をまるごと暗号化することができる機能です。一般的に3%から5%パフォーマンスが低下するものの、ハードディスクが物理的な盗難などにより第三者の手に渡ったときに保存されていたデータを安全に保護することができ、Windowsのさまざまな機能の中でも、モバイル環境では特に重要な機能となっています。暗号化の方法は、128bitまたは256bitのAES-CBCやElephant diffuserなどを使い、一部のWindows10ではXTS-AESもサポートしています。

BitLockerに対応しているエディションは、Windows Vista および 7 については UltimateとEnterpriseエディション、Windows 8 以降では ProとEnterpriseエディション、Windows 10 では Pro、Enterprise と Educationエディションとなっています。また、Windows Server では、2008 以降のすべてのエディションで利用できます。

BitLockerに対応していないエディションでも、既にBitLockerが有効になっているドライブを接続したときは、ドライブのロックを解除することができるようです。

今回試してみたこと

[追記]通常の Windows 10 での暗号化手順も、本記事と殆ど同じですが、新規で記事を作成しましたので、そちら(Windows 10 のシステムドライブを BitLocker で暗号化する)も併せて参考にしてください。

今回試してみた項目は、以下の通りです。

Scenario:1 TPM(Trusted Platform Module)なしで、オペレーションシステムドライブのBitLockerを有効にする

テスト環境

- OS:Windows 2012 R2 Standard / TPM:なし

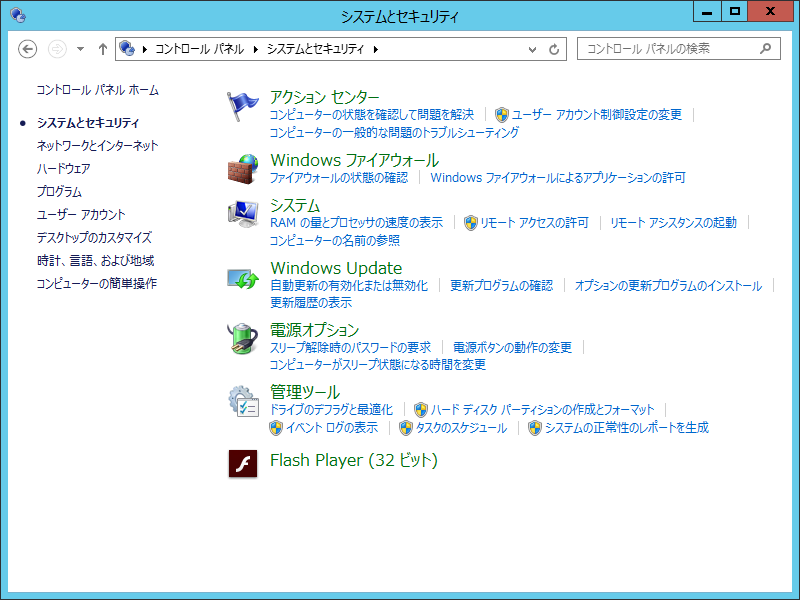

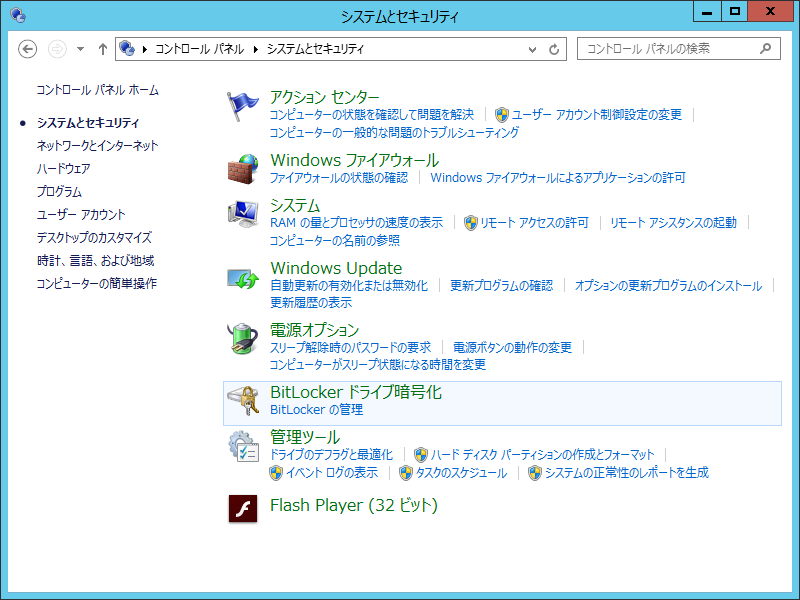

Windows Serverでは、デフォルトでBitLockerの機能がインストールされていませんので、コントロールパネルにBitLockerの項目が見当たりません。

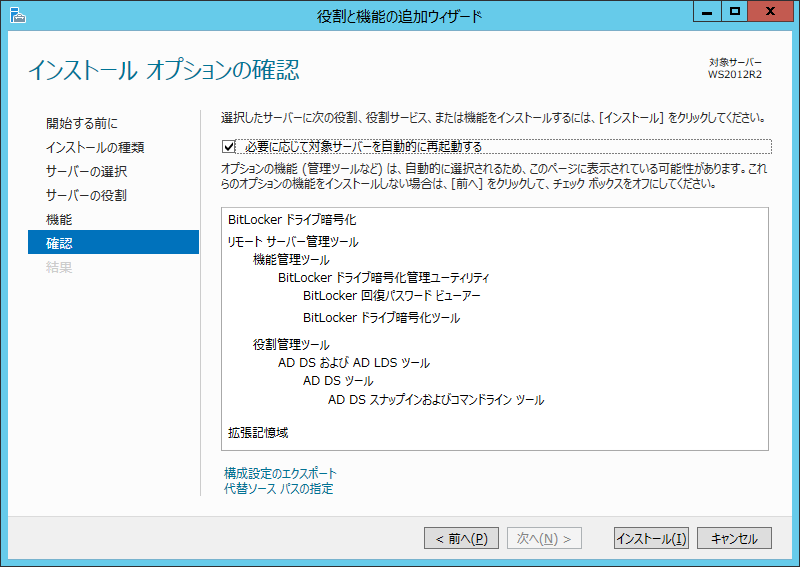

BitLockerのインストール

インストール完了後も、表示されない場合は、もう一度再起動する必要があるようです。

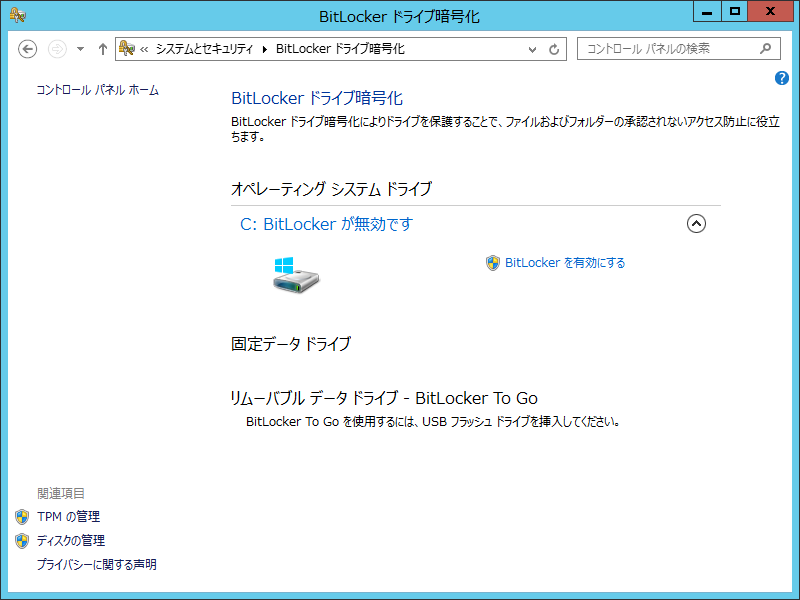

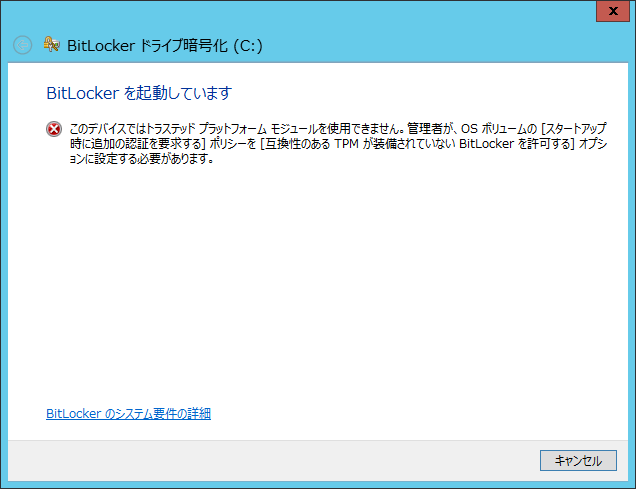

無事表示されるようになりましたら、早速「BitLockerを有効にする」を試してみましょう。

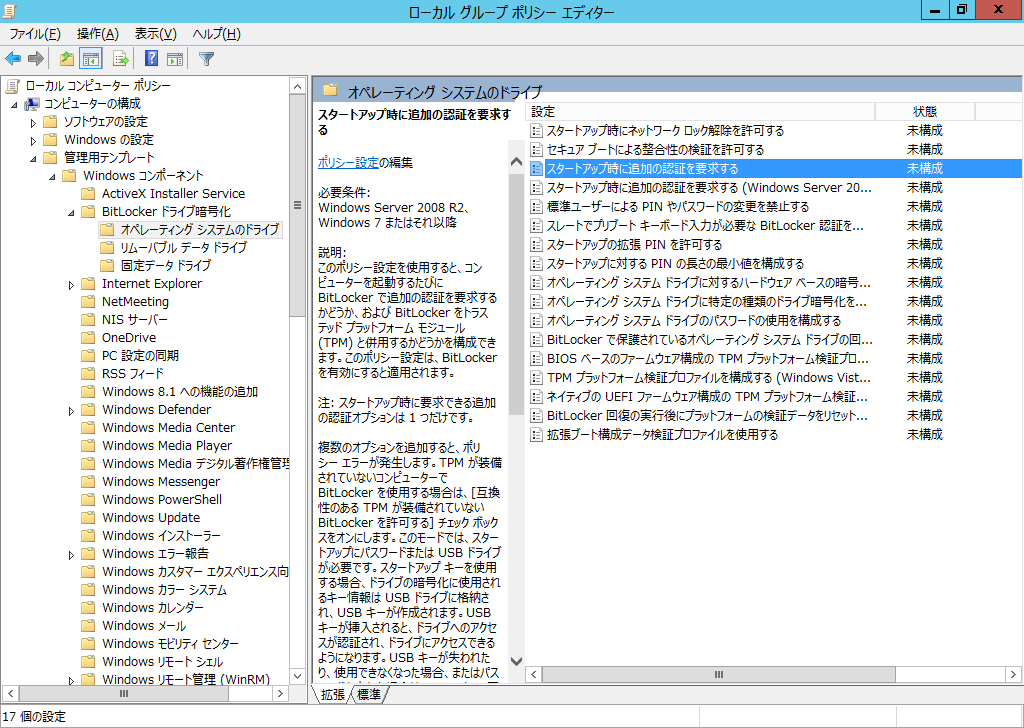

グループポリシーの変更

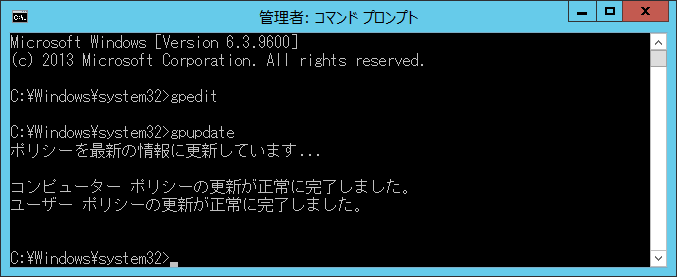

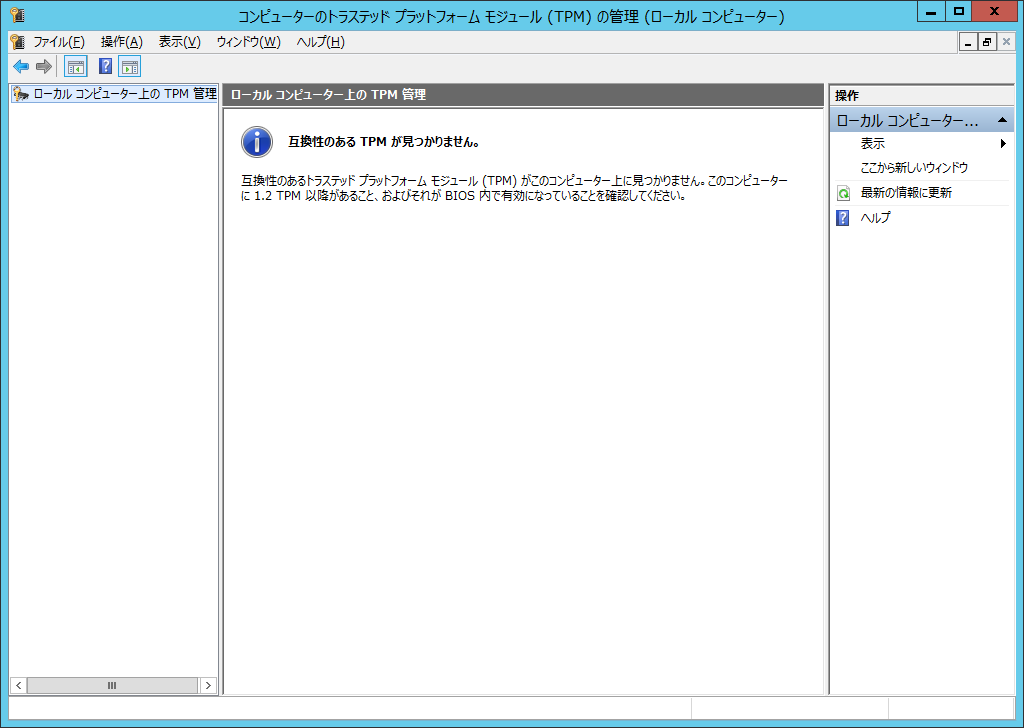

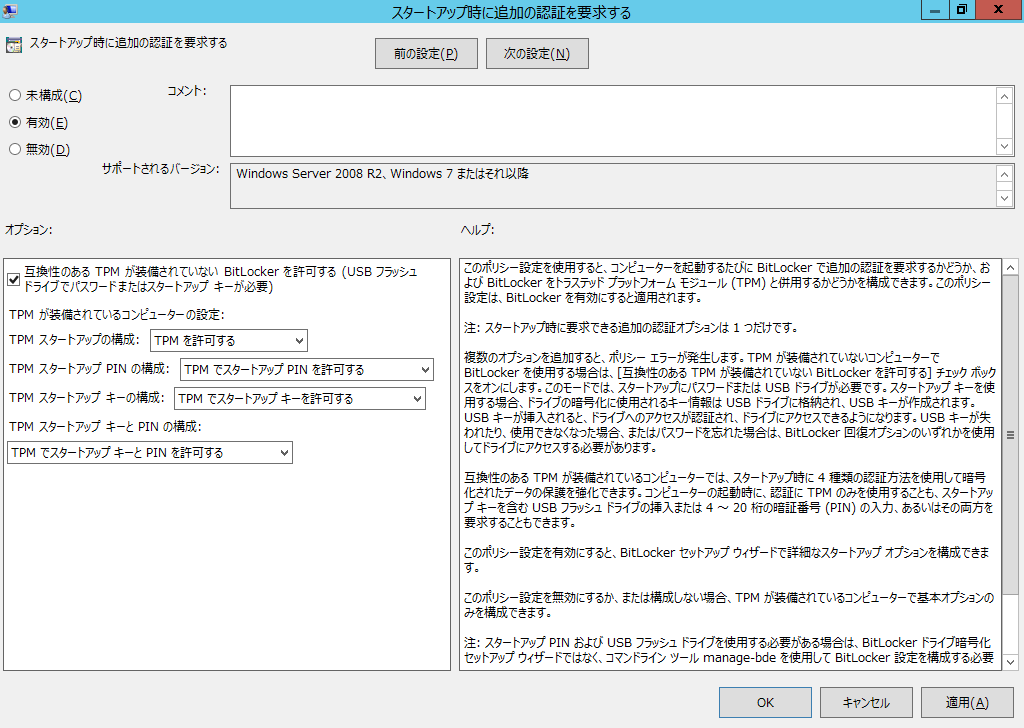

TPMなしで、オペレーションシステムドライブの「BitLockerを有効にする」ために、ローカルグループポリシーを変更します。

ドメインレベルで適用するのであれば、ドメインコントローラーのグループポリシー管理から同様の項目を変更していきます。

コマンドプロンプトを管理者権限で開き以下のコマンドを実行します。

|

1 |

gpedit |

コンピュータの構成 > 管理用テンプレート > Windows コンポーネント > BitLocker ドライブの暗号化 > オペレーティング システムのドライブ > スタートアップ時に追加の認証を要求する

グループポリシーを更新します。

|

1 |

gpupdate |

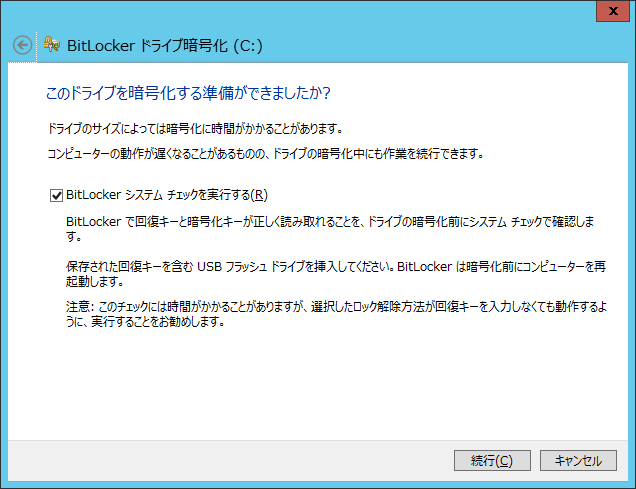

BitLocker の有効化

では、もう一度ためしてみましょう。

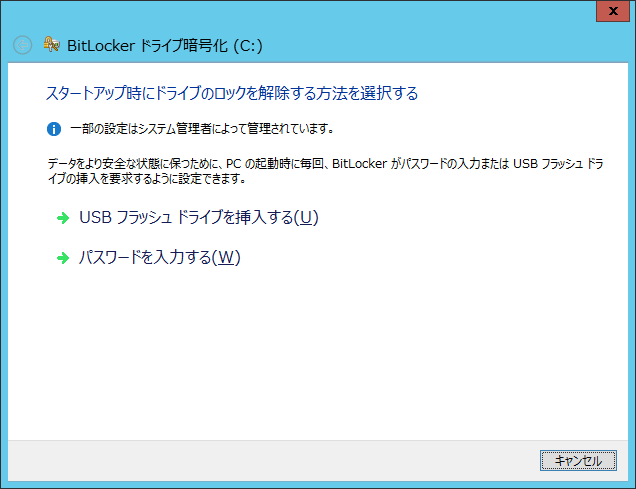

Scenario:2 で説明しますが、USBフラッシュドライブに比べて、パスワードの方がオプションのような項目になります。

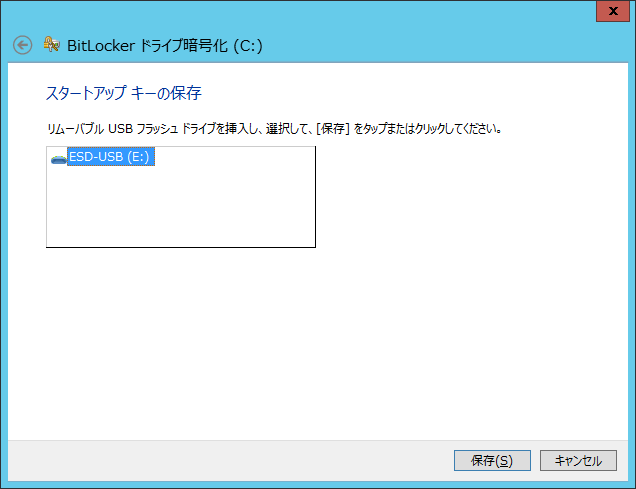

今回は、必要最小限の構成ということで、USBフラッシュドライブを選択します。

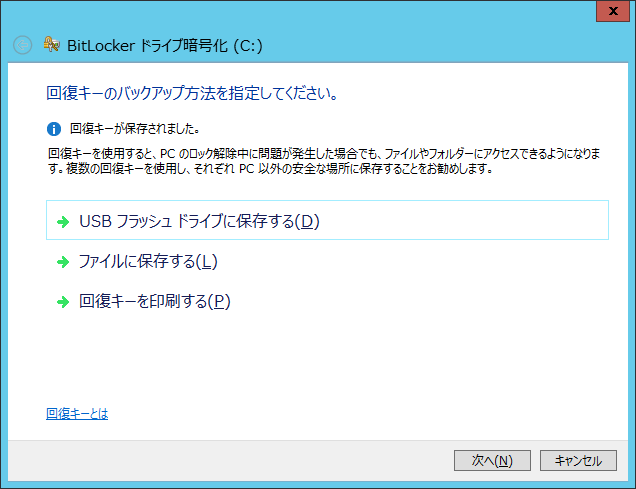

回復キーのバックアップ方法を選択します。

既に、USBにはスタートアップキーが保存されているので、ついでに回復キーも同じところに保存します。

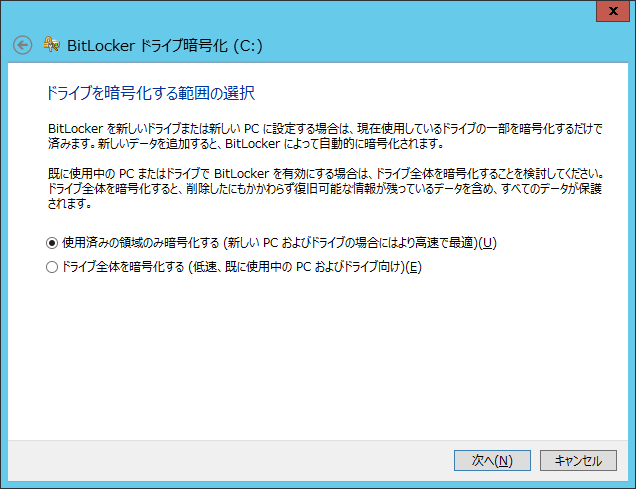

今回は、テストですので、高速な方を選択します。実装するときは、低速の方が安心ですが、Scenario:2 のおまじないコマンドを使うと、ワイプもできるようですので、とりあえず高速を選んでみるのも良いかもしれません。

再起動後、BitLockerが有効となり、暗号化が開始されるはずです。

暗号化されない場合について

VMwareなど、USBからのブートをサポートしていないPCでは、スタートアップキーを読み取ることができず、暗号化に失敗するようです。

回避方法としては、USBではなく、CDやフロッピーディスクにスタートアップキーを保存すると読み取って起動することができるようです。

それでも暗号化できない場合は、スタートアップキーでの暗号化をあきらめて、パスワードでの暗号化を試みることをお勧めします。

Scenario:2 オペレーションシステムドライブに「パスワード キー保護機能」を追加、または削除する

GUI の限界

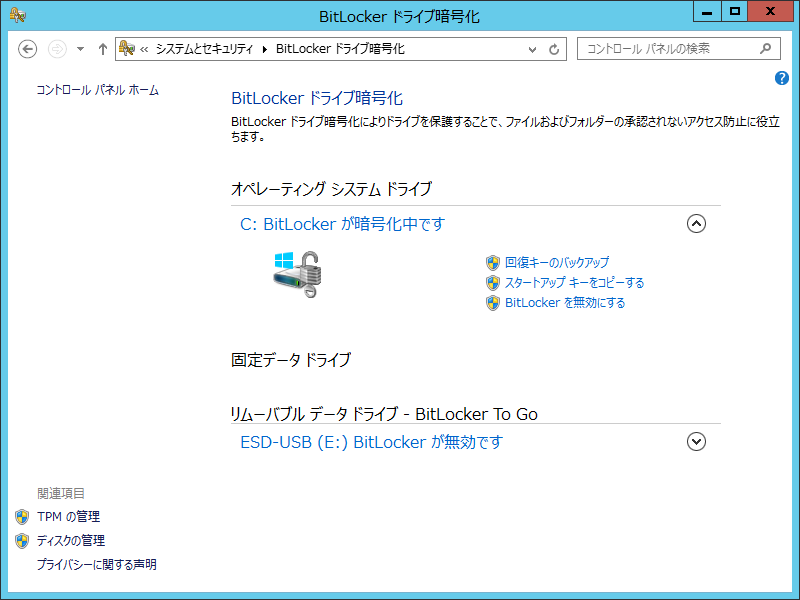

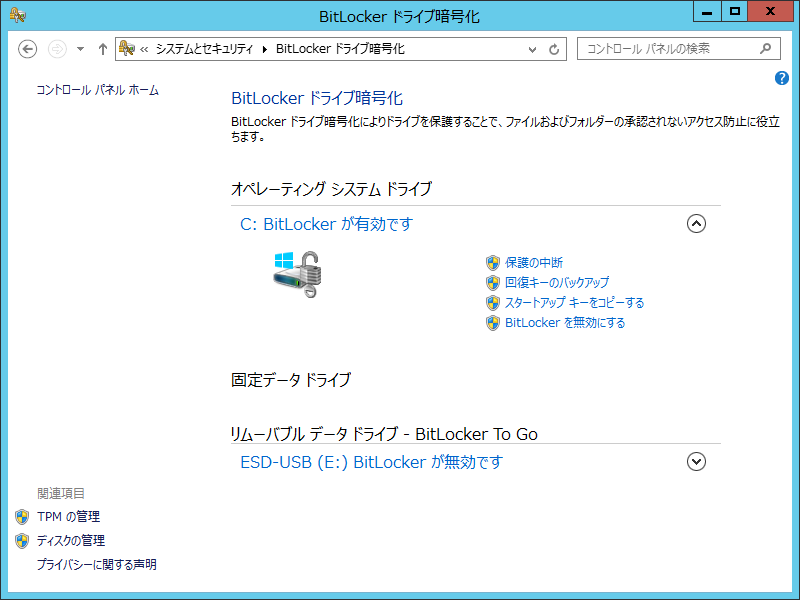

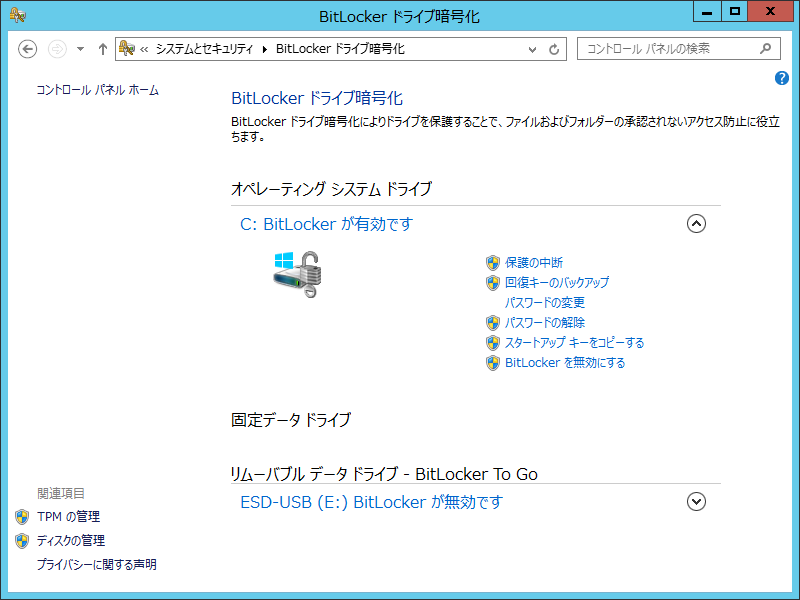

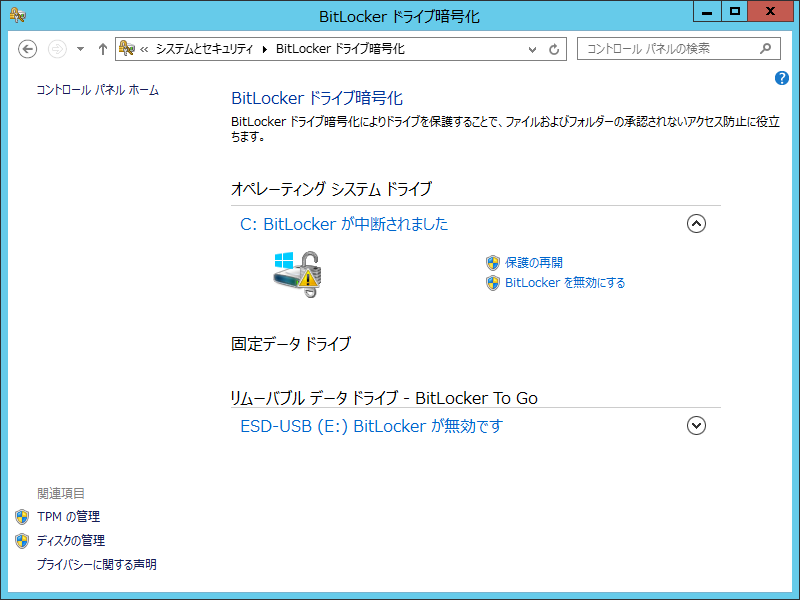

Scenario:1 で暗号化が完了すると、BitLockerの管理画面は以下のようになると思います。

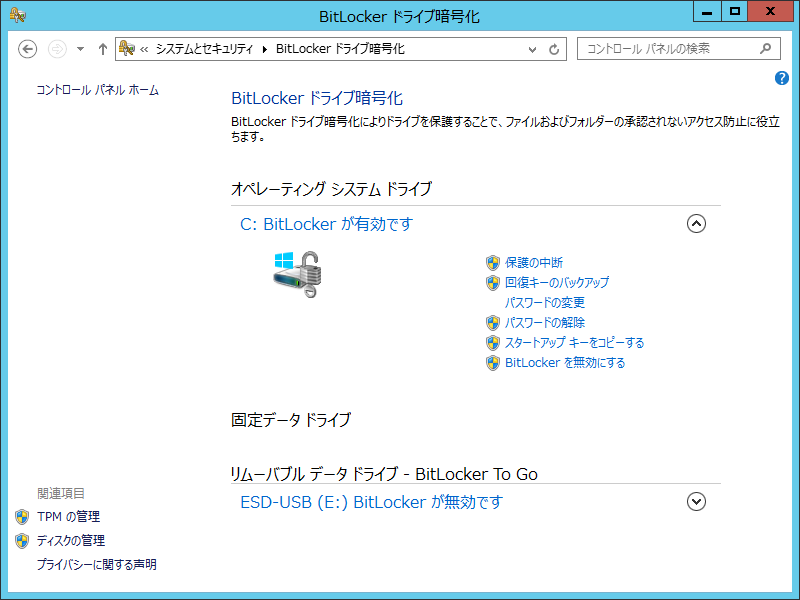

Scenario:1 でドライブのロックを解除する方法としてパスワードを選択した場合、暗号化が完了すると、BitLockerの管理画面は以下のようになると思います。

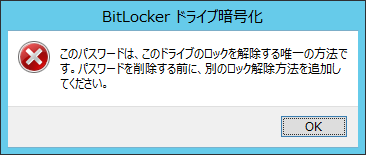

そして、パスワードを削除しようとすると、次のような画面が表示されます。

逆に、パスワードを設定していない状態で、パスワードを追加しようとしても、パスワードの追加ボタンがありません。

GUIでは、これが限界のようです。

manage-bde コマンドの紹介

そこで登場するのが、以下のおまじないコマンドです。そのまま実行すると、簡単なヘルプが表示されます。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 |

C:\Windows\system32>manage-bde BitLocker ドライブ暗号化: 構成ツール Version 6.3.9600 Copyright (C) 2013 Microsoft Corporation. All rights reserved. manage-bde[.exe] -parameter [引数] 説明: ディスク ボリュームに対する BitLocker ドライブ暗号化を構成します。 パラメーター一覧: -status BitLocker 対応ボリュームに関する情報を指定します。 -on ボリュームを暗号化し、BitLocker 保護をオンにします。 -off ボリュームの暗号化を解除し、BitLocker 保護をオフにします。 -pause 暗号化、暗号化の解除、または空き領域のワイプを一時停止します。 -resume 暗号化、暗号化の解除、または空き領域のワイプを再開します。 -lock BitLocker 暗号化データへのアクセスを禁止します。 -unlock BitLocker 暗号化データへのアクセスを許可します。 -autounlock データ ボリュームの自動ロック解除を管理します。 -protectors 暗号化キーの保護方法を管理します。 -SetIdentifier または -si ボリュームの識別子フィールドを構成します。 -ForceRecovery または -fr 再起動時に BitLocker で保護された OS が回復するようにします。 -changepassword データ ボリュームのパスワードを変更します。 -changepin ボリュームの暗証番号 (PIN) を変更します。 -changekey ボリュームのスタートアップ キーを変更します。 -KeyPackage または -kp ボリュームのキー パッケージを生成します。 -upgrade BitLocker のバージョンをアップグレードします。 -WipeFreeSpace または -w ボリュームの空き領域をワイプします。 -ComputerName または -cn 別のコンピューター上で実行します。例: "ComputerX"、"127.0.0.1" -? または /? 簡単なヘルプを表示します。例: "-ParameterSet -?" -Help または -h 完全なヘルプを表示します。例: "-ParameterSet -h" 例: manage-bde -status manage-bde -on C: -RecoveryPassword -RecoveryKey F:\ manage-bde -unlock E: -RecoveryKey F:\84E151C1...7A62067A512.bek |

管理者権限がなくても一部は実行できるようですが、管理者権限でコマンドプロンプトを開いていることを前提に説明します。

BitLockerの状態を確認

現在の C ドライブのBitLockerの状態を確認したいときは、以下のコマンドを実行します。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

C:\Windows\system32>manage-bde -protectors -get c: BitLocker ドライブ暗号化: 構成ツール Version 6.3.9600 Copyright (C) 2013 Microsoft Corporation. All rights reserved. ボリューム C: [] すべてのキーの保護機能 外部キー: ID: {8A13C70B-23C6-4E3E-9A76-EB07F291277F} 外部キー ファイル名: 8A13C70B-23C6-4E3E-9A76-EB07F291277F.BEK 数字パスワード: ID: {C5C40379-889D-4D33-8ED6-93FA993EE38C} パスワード: 712602-577907-218416-094061-312257-202972-415437-580217 |

「外部キー」と「数字パスワード」という二つの保護機能が有効であることが分かります。

ここで記載されている「外部キー」とは、拡張子が”.BEK”のファイルで、いわゆるスタートアップキーのことを指します。”manage-bde”コマンドでは、「外部キー」や”StartupKey”、”BitLockerExternalKey”という表現が使われるようです。”.BEK”という拡張子も合点がいきます。

「数字パスワード」は、いわゆる回復キーを指します。

パスワードの追加

では、さっそく以下のコマンドを実行してパスワードを追加しよう。

|

1 2 3 4 5 6 7 8 9 10 |

C:\Windows\system32>manage-bde -protectors -add c: -pw BitLocker ドライブ暗号化: 構成ツール Version 6.3.9600 Copyright (C) 2013 Microsoft Corporation. All rights reserved. ボリュームの保護に使用するパスワードを入力します:hogehoge パスワードをもう一度入力することで確認します:hogehoge 追加されたキーの保護機能: パスワード: ID: {2632289C-2312-4872-8D75-20538988E84F} |

コントロールパネルで確認すると、以下の通り、追加できていることが確認できます。

再度、C ドライブのBitLockerの状態を、確認してみると。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 |

C:\Windows\system32>manage-bde -protectors -get c: BitLocker ドライブ暗号化: 構成ツール Version 6.3.9600 Copyright (C) 2013 Microsoft Corporation. All rights reserved. ボリューム C: [] すべてのキーの保護機能 外部キー: ID: {8A13C70B-23C6-4E3E-9A76-EB07F291277F} 外部キー ファイル名: 8A13C70B-23C6-4E3E-9A76-EB07F291277F.BEK 数字パスワード: ID: {C5C40379-889D-4D33-8ED6-93FA993EE38C} パスワード: 712602-577907-218416-094061-312257-202972-415437-580217 パスワード: ID: {2632289C-2312-4872-8D75-20538988E84F} |

「パスワード」が追加されたことが確認できます。

逆に、パスワードを削除するときは、以下のように実行します。

|

1 2 3 4 5 6 7 8 9 10 11 |

C:\Windows\system32>manage-bde -protectors -delete c: -Type Password BitLocker ドライブ暗号化: 構成ツール Version 6.3.9600 Copyright (C) 2013 Microsoft Corporation. All rights reserved. ボリューム C: [] 種類 パスワード のキーの保護機能 パスワード: ID: {2632289C-2312-4872-8D75-20538988E84F} ID "{2632289C-2312-4872-8D75-20538988E84F}" のキーの保護機能が削除されました。 |

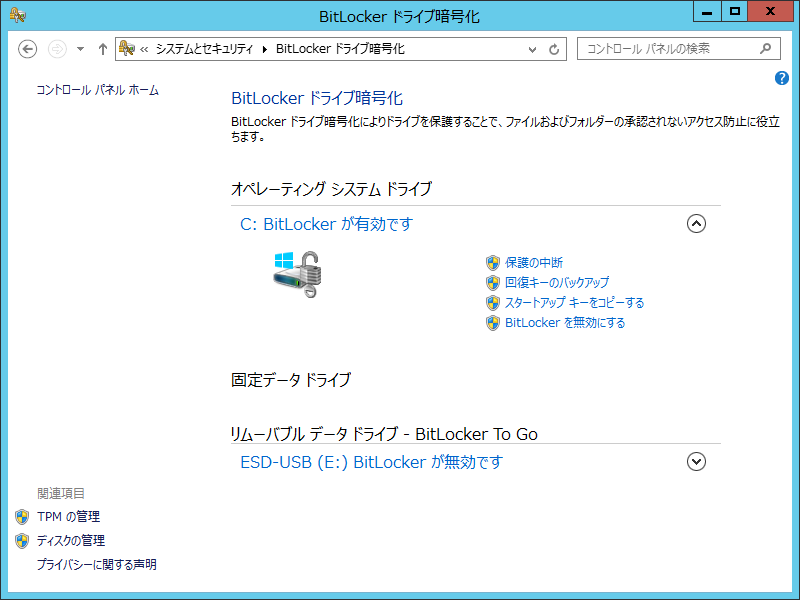

コントロールパネルで確認すると、以下の通り、パスワードの項目がなくなったことが確認できます。

回復キーの削除

では、思い切って回復キーを削除してみましょう。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

C:\Windows\system32>manage-bde -protectors -delete c: -ID {C5C40379-889D-4D33-8E D6-93FA993EE38C} BitLocker ドライブ暗号化: 構成ツール Version 6.3.9600 Copyright (C) 2013 Microsoft Corporation. All rights reserved. ボリューム C: [] ID {C5C40379-889D-4D33-8ED6-93FA993EE38C} のキーの保護機能 数字パスワード: ID: {C5C40379-889D-4D33-8ED6-93FA993EE38C} パスワード: 712602-577907-218416-094061-312257-202972-415437-580217 ID "{C5C40379-889D-4D33-8ED6-93FA993EE38C}" のキーの保護機能が削除されました。 |

おっ、消せてしまったようですね。状態を確認してみましょう。

|

1 2 3 4 5 6 7 8 9 10 11 |

C:\Windows\system32>manage-bde -protectors -get c: BitLocker ドライブ暗号化: 構成ツール Version 6.3.9600 Copyright (C) 2013 Microsoft Corporation. All rights reserved. ボリューム C: [] すべてのキーの保護機能 外部キー: ID: {8A13C70B-23C6-4E3E-9A76-EB07F291277F} 外部キー ファイル名: 8A13C70B-23C6-4E3E-9A76-EB07F291277F.BEK |

き、消えてますね。正常に動作するか、再起動してみると、正常起動しました。

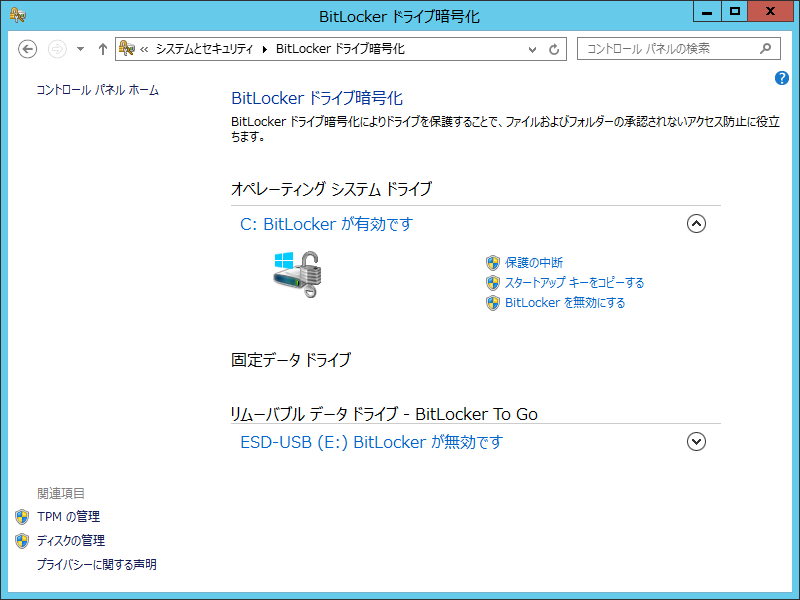

コントロールパネルで確認しても、同じ状態です。

外部キーの削除

では、思い切って、外部キーも消してみましょう!

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

C:\Windows\system32>manage-bde -protectors -delete c: -ID {8A13C70B-23C6-4E3E-9A 76-EB07F291277F} BitLocker ドライブ暗号化: 構成ツール Version 6.3.9600 Copyright (C) 2013 Microsoft Corporation. All rights reserved. ボリューム C: [] ID {8A13C70B-23C6-4E3E-9A76-EB07F291277F} のキーの保護機能 外部キー: ID: {8A13C70B-23C6-4E3E-9A76-EB07F291277F} 外部キー ファイル名: 8A13C70B-23C6-4E3E-9A76-EB07F291277F.BEK ID "{8A13C70B-23C6-4E3E-9A76-EB07F291277F}" のキーの保護機能が削除されました。 注意: BitLocker 暗号化データへの継続的なアクセスを可能にするために、キーの保護 機能はボリューム C: 上で無効になっています。 追加された新しいキーの保護機能を再度有効にするには、 「manage-bde -protectors -enable C:」と入力してください。 |

保護再開の試行

では、保護の再開を試みましょう。

|

1 2 3 4 5 6 |

C:\Windows\system32>manage-bde -protectors -enable c: BitLocker ドライブ暗号化: 構成ツール Version 6.3.9600 Copyright (C) 2013 Microsoft Corporation. All rights reserved. エラー: エラーが発生しました (コード 0x80310007): この操作を実行するには、安全なキーの保護機能が少なくとも 1 つ必要です。 |

やはり、無理なようですね。

パスワード、外部キー、回復キーを追加していきます。

パスワードの追加

まずは、パスワードを追加して、さっそくBitLockerを有効にします。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

C:\Windows\system32>manage-bde -protectors -add c: -Password BitLocker ドライブ暗号化: 構成ツール Version 6.3.9600 Copyright (C) 2013 Microsoft Corporation. All rights reserved. ボリュームの保護に使用するパスワードを入力します: パスワードをもう一度入力することで確認します: 追加されたキーの保護機能: パスワード: ID: {EE7BA231-65D7-4556-B53F-AB9FCAE1FD07} C:\Windows\system32>manage-bde -protectors -enable c: BitLocker ドライブ暗号化: 構成ツール Version 6.3.9600 Copyright (C) 2013 Microsoft Corporation. All rights reserved. ボリューム C: のキーの保護機能が有効になりました。 |

保護が有効になりました。

外部キーの作成と保存

次に、外部キーを作成して E ドライブの USB フラッシュドライブに保存します。

|

1 2 3 4 5 6 7 8 9 10 11 12 |

C:\Windows\system32>manage-bde -protectors -add c: -StartupKey e: BitLocker ドライブ暗号化: 構成ツール Version 6.3.9600 Copyright (C) 2013 Microsoft Corporation. All rights reserved. 追加されたキーの保護機能: ディレクトリ e: に保存されました 外部キー: ID: {D881B7DF-8180-4DD5-8F95-3940C65DFD93} 外部キー ファイル名: D881B7DF-8180-4DD5-8F95-3940C65DFD93.BEK |

回復キーの作成

続いて、回復キーも作成します。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

C:\Windows\system32>manage-bde -protectors -add c: -RecoveryPassword BitLocker ドライブ暗号化: 構成ツール Version 6.3.9600 Copyright (C) 2013 Microsoft Corporation. All rights reserved. 追加されたキーの保護機能: 数字パスワード: ID: {1F51C869-5FDD-47E3-90EC-12A4F26B021E} パスワード: 504768-361570-502425-038874-141207-336050-137280-418495 必要な操作: 1。この数字の回復パスワードを、使用しているコンピューター 以外のセキュリティ保護された場所に保存してください: 504768-361570-502425-038874-141207-336050-137280-418495 データの消失を防ぐために、このパスワードを直ちに保存してください。 このパスワードで、暗号化ボリュームのロックを解除できます。 |

以上の通り、GUIではいろいろな警告が表示されるだけの状態でも、非常に柔軟に”manage-bde.exe”は対応してくれます。

また、”manage-bde.exe”の代わりに、”cscript manage-bde.wsf”を使うこともできるようですが、パスワードの設定などは、ハンドルが無効となるなど、いろいろ使い勝手が悪いので、”manage-bde.exe”の方がお勧めです。

Scenario:3 BitLockerに対応していないエディションで、無理矢理オペレーションシステムドライブのBitLockerを有効にする。

要点だけになりますが、以下のような挙動を確認しました。

BitLocker 非対応のエディションがインストールされた PC から OS のインストールされているデバイスを取り外し、BitLocker 対応のエディションがインストールされた PC に接続します。

このとき、BitLocker To Go ではなく、固定データドライブとして認識されていることを確認してください。

固定データドライブの暗号化は、問題なく行えると思います。そして、暗号化が終わったら、もとの PC にデバイスを戻します。

そうすると、起動しようとしたとき、回復キーの入力やパスワードの入力を求められます。これに応じると、無事 BitLocker 非対応のエディションの暗号化を行うことができます。

回復キーの入力かパスワードの入力か、いずれの入力を求められるかについては、インストールされているOSのバージョンやBitLockerでの暗号化状況によって異なります。

コメント

はじめまして。TPMがない場合のBitLockerの記事、大変参考にさせていただきました。大変恐縮ですが、一点ご教示いただくことは可能でしょうか。「ドライブのロックを解除する方法の選択」のところでUSBメモリかパスワードかを選択する画面が出て来ず、USBメモリを選択した場合の画面になってしまいます。パスワードを選択できるようにするには、どうすればよいのでしょうか。どうぞよろしくお願いいたします。(環境は、win10 proです)

たびたび申し訳ありません。先ほどBitlockerについて質問した者です。先ほどの問題ですが、なんとか解決することが出来ました。お騒がせして申し訳ありません。どうもありがとうございました。

コメントありがとうございます。返信がおそくなり申し訳ありません。

解決されたようで、また何かございましたら、コメントください。

でわでわ。